1 Activité en cours

1.1 Ports observés

Le tableau 3 et la figure 2 montrent les rejets pour les ports sous surveillance que nous avons constatés sur deux dispositifs de filtrage, entre le 11 et le 18 août 2005.

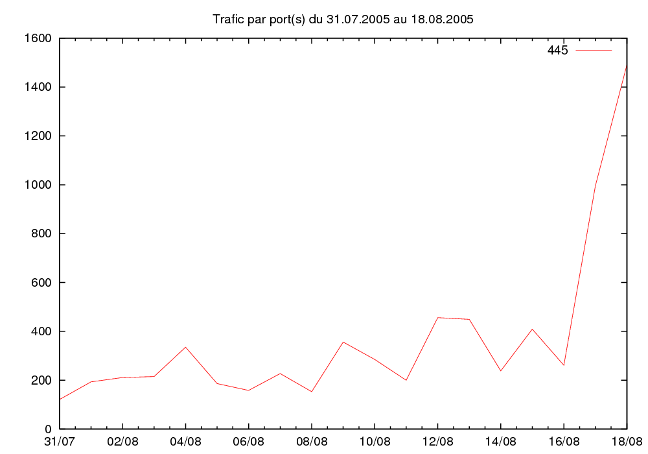

1.2 Activité croissante sur le port 445/tcp

Nous constatons, sur nos différents éléments de filtrage, une activité croissante sur le port 445/tcp depuis le 16 août 2005 (cf figure 1). Bien qu’il y ait chaque semaine un grand nombre de rejets sur ce port, il est à noter que ce nombre a triplé depuis ces trois derniers jours. L’allure de la courbe laisse à penser que cette activité n’est pas stabilisée et qu’elle va sans doute encore augmenter dans les prochains jours. Cet événement est probablement dû à l’apparition de vers comme Zotob exploitant la faille Microsoft Windows Plug and Play décrite dans l’avis CERTA-2005-AVI-302.Il est à noter que le CERTA a, par ailleurs, émis un bulletin d’alerte (cf. CERTA-2005-ALE-007) concernant la vulnérabilité exploitée par ce ver.

Recommandations :

Il est recommandé d’appliquer le correctif fourni par Microsoft concernant cette vulnérabilité et de filtrer les flux à destination du port 445/tcp provenant de l’Internet.2 Retour de vacances :

La fin du mois d’août approchant, nous attirons votre attention sur un problème récurrent chaque année à la même période : lors de son retour de vacances, l’utilisateur ne pense pas forcement à appliquer les correctifs de sécurité publiés pendant son absence. La conséquence de cet oubli peut entraîner une compromission de la machine à plus ou moins court terme.Recommandations :

Afin d’éviter tout incident désagréable, dès le retour de vacances, il convient de ne pas oublier d’appliquer les mises à jour de sécurité parues pendant la période estivale et ce avant toute autre utilisation de la machine.3 Vulnérabilité de la bibliothèque msdds.dll

Un outil permettant d’exploiter une vulnérabilité de la bibliothèque msdds.dll a été publié sur l’Internet. Cette vulnérabilité a fait l’objet de l’alerte CERTA-2005-ALE-008.

Il ne s’agit pas d’une vulnérabilité d’Internet Explorer, mais son exploitation se fait au travers de ce navigateur lors de la visite d’une page malicieusement construite.

La bibliothèque msdds.dll n’est pas installée par défaut sur les systèmes Windows. Cependant, elle peut être incluse lors de l’installation d’autres logiciels, tels que Microsoft Office XP.

Recommandations :

Il est très fortement recommandé d’appliquer l’un des contournements provisoires indiqués dans l’alerte CERTA-2005-ALE-008, en l’attente d’un correctif de Microsoft, et d’installer la mise à jour de msdds.dll lorsqu’elle sera disponible. Il est également conseillé de veiller à ce que toute installation d’un nouveau logiciel n’inclut pas cette bibliothèque.

4 Rappel des avis et mises à jour émis

Durant la période du 08 au 12 août 2005, le CERTA a émis les avis suivants :

- CERTA-2005-AVI-299 : Vulnérabilité de AIX ;

- CERTA-2005-AVI-300 : Vulnérabilité AIX ;

- CERTA-2005-AVI-301 : Multiples vulnérabilités d’Internet Explorer ;

- CERTA-2005-AVI-302 : Vulnérabilité dans le module Plug and Play (PnP) de Windows ;

- CERTA-2005-AVI-303 : Vulnérabilité dans le service de téléphonie de Microsoft ;

- CERTA-2005-AVI-304 : Vulnérabilité du protocole RDP de Microsoft ;

- CERTA-2005-AVI-305 : Multiples vulnérabilités du service Kerberos de Microsoft ;

- CERTA-2005-AVI-306 : Vulnérabilité dans le service spouleur d’impression de Windows ;

- CERTA-2005-AVI-307 : Vulnérabilité de AWStats ;

- CERTA-2005-AVI-308 : Vulnérabilité du service printd sous Solaris ;

- CERTA-2005-AVI-309 : Vulnérabilité de la pile IPv6 des équipements Cisco ;

- CERTA-2005-AVI-310 : Vulnérabilité dans CUPS ;

- CERTA-2005-AVI-311 : Multiples vulnérabilités dans Gaim ;

- CERTA-2005-AVI-312 : Vulnérabilité dans l’implémentation de IPsec sur HP Tru64.