1 Vague de fausses cartes postales

Depuis quelques années, les internautes ont la possibilité d’envoyer des cartes de vœux, des cartes postales ou encore des cartes d’anniversaire via l’Internet. Le principe consiste à se rendre sur un site Web spécialisé, y choisir une carte et personnaliser un message. Cette carte et ce message sont accessibles par l’intermédiaire d’une adresse réticulaire (url) précise. Le destinataire du message doit ensuite se rendre sur le site Web pour consulter la carte.

Depuis quelques jours, de faux messages de cartes postales circulent sur l’Internet. Ces cartes contiennent un lien vers un site malveillant. Une visite sur ce site avec javascript activé dans le navigateur provoque le téléchargement et l’exécution d’un code malveillant. Si le javascript est désactivé dans le navigateur, alors un message apparaît, incitant l’internaute à suivre de lui-même un lien (vers un exécutable). Les codes malveillants ainsi téléchargés ne sont pas reconnus par tous les antivirus.

Pour le moment, ces messages sont rédigés en anglais, mais des versions en français pourraient apparaître prochainement. Ils se reconnaissent facilement par leur titre, qui est de la forme :

You’ve received [a|an] [greeting] [postcard|ecard] from a [admirer| class-mate|colleague|family|member|friend|mate|neighbor|neighbour| partner|school friend|school mate|worshipper]!

Le filtrage de ces messages sur le titre fonctionnera mais ne sera pas efficace contre d’éventuelles évolutions de ces courriels. Le CERTA recommande par ailleurs la lecture du document CERTA-2000-REC-002 daté de 2000 (et toujours d’actualité) intitulé : « Mise en garde au sujet des messages de voeux ».

Documentation :

- Recommandation CERTA-2000-REC-002 :

http://www.certa.ssi.gouv.fr/site/CERTA-2000-REC-002/

- Avis CERTA-2003-AVI-084 :

http://www.certa.ssi.gouv.fr/site/CERTA-2003-AVI-084/

2 Courriers non sollicités et documents PDF

Le CERTA a reçu cette semaine plusieurs notifications concernant des courriers reçus par messagerie électronique, avec les caractéristiques suivantes :

- le courriel ne contient pas de texte ;

- un document au format PDF (Portable Document Format) en pièce jointe, dont le nom suit la syntaxe suivante : mot_XXXXXXX.pdf, le mot pouvant être invitation, paid, document, article, cancelled, etc. et XXXXXXX étant une séquence visiblement aléatoire de chiffres ou de lettres ;

- l’expéditeur est inconnu mais provient d’un domaine existant (résolution inverse DNS possible à partir de l’adresse IP).

Le document PDF présente à l’ouverture quelques lignes de texte, qui s’avèrent être sous forme d’une image. Concernant les documents analysés, il s’agit de lignes rédigées en anglais, et pouvant servir à des techniques de fraudes financières appelées pump-and-dump. Cette activité consiste à gonfler de manière artificielle le prix d’une action par le biais d’une promotion abusive. Cette opération engendre alors une demande artificielle, et permet aux personnes malveillantes de revendre les actions préalablement achetées à un prix inférieur. Dans la situation actuelle, la promotion se fait par l’envoi massif de courriers électroniques.

Il est bien sûr possible que de nouveaux messages apparaissent sous une forme légèrement différente.

Ces messages n’ont cependant rien de bien différent que les autres pouvant être par ailleurs reçus comme pourriels.

Mais plusieurs difficultés sont apparues pour le filtrage de ces messages :

- certains filtres ne contrôlent pas le contenu des documents PDF ;

- dans le cas présent, les chaînes de caractères sont visibles dans des images, mais pas directement dans la source du fichier PDF, à la manière des captchas (Completely Automated Turing Test To Tell Computers and Humans Apart) ;

- les images insérées dans le PDF sont de taille variable, et le texte qui apparaît peut être de couleur et de taille différentes ;

Pour toutes ces raisons, des filtres qui se basent sur les empreintes des pièces jointes (MD5 par exemple) ont peu d’efficacité. Etant données leurs caractéristiques, il est même possible que le filtrage de tels courriers ne soit pas si simplement résolu, du simple fait des motivations pour les développements de techniques de captchas (motivations servant également à renforcer la sécurité d’un service) : il s’agit de tests cherchant à distinguer une machine d’un humain.

Ces fichiers PDF, lisibles par des humains (nous), ont ainsi de fortes chances de ne pas être si simplement filtrés par des moyen mécaniques.

Cette vue reste une perspective, et il apparaît cependant, dans le contexte actuel, quelques caractéristiques dans les messages qui peuvent aider le filtrage. Ces derniers sont cependant des caractéristiques, et peuvent également provoquer des « faux positifs », c’est-à-dire de mauvaises catégorisations :

- le User-Agent dans l’en-tête du message semble toujours identique : Thunderbird 1.5.0.12 (Windows/20070509) ;

- le format du champ « Objet » est dans un format spécifique (voir plus haut) ;

- le paramètre boundary contient une succession de 12 tirets (caractère décimal 45) et 24 chiffres. Ce format, mentionné dans le RFC 1341, permet une compatibilité avec des méthodes d’encapsulation décrites dans un précédent standard (RFC 934), mais n’est pas toujours utilisé ;

- certains documents PDF ne seraient pas complètement valides, et provoqueraient une erreur à l’ouverture par certains lecteurs PDF, comme xpdf.

labo@certa:/tmp$ xpdf Paid-yugqgr.pdf Error (0): PDF file is damaged – attempting to reconstruct xref table…

2.1 Les recommandations du CERTA

Le CERTA recommande aux administrateurs de bien vérifier les règles de filtrage mises en place, en prenant également garde à l’effet pervers des faux-positifs, et de sensibiliser les utilisateurs à cette méthode qu’ils peuvent apercevoir dans leur messagerie.

Le CERTA tient également à rappeler, à cette occasion, que les fichiers PDF peuvent également contenir du code Javascript, et que toute précaution doit être prise avant l’ouverture d’un document ne provenant pas d’une source de confiance. Il faut par exemple vérifier que, sous Acrobat Reader, l’interprétation du Javascript est désactivée par défaut (décocher : Edition -> Préférences -> JavaScript -> « Activer Acrobat JavaScript »), ou utiliser une application alternative, ne prenant pas en compte les différents codes dynamiques pouvant être insérés (xpdf, foxit PDF Reader sans module additionnel, ghostview, etc.).

3 Les activités de l’Internet et les interprétations de données

3.1 Présentation des faits

Certaines revues ont signalé en début de semaine de bien étranges événements. En voici les détails :

Certains sites Web proposent de visualiser quelques données statistiques, basées sur des remontées de journaux ou sur des données collectées par des sondes. L’un d’eux s’intéresse en particulier à quelques indicateurs comme :

- le nombre total de paquets ayant été observés ;

- le temps de réponse pour une requête type et vers/depuis différents points ;

- le pourcentage de paquets estimés perdus.

L’objet de cet article n’est pas de mettre en doute la validité de ces données, mais de l’interprétation parfois hâtive qui peut être faite de celles-ci. Des personnes ayant aperçu ce site pour la première fois ont constaté une apparente évolution des courbes, notamment du pourcentage de paquets perdus.

Ils ont alors établi une première conclusion : il y aurait eu une augmentation de 5% du trafic global Internet, accompagnée de nombreuses pertes de paquets.

Cherchant une cause à ce phénomène, ils se sont alors rendus sur un autre site, montrant des statistiques différentes, notamment le trafic observé par port de destination. A cette date, le site affichait une activité anormale sur le port 5901/TCP.

Des articles sont donc apparus, expliquant qu’une attaque visant l’application VNC (souvent associée au port 5901) et exploitant une vulnérabilité récente serait la source de ce comportement étrange de tout l’Internet.

3.2 Les risques des interprétations hâtives

Cette information a ensuite été démentie par d’autres spécialistes. Les arguments évoqués sont les suivants :

- le premier site Web est très intéressant, mais les fluctuations observées le jour J ne sont pas inhabituelles, si l’on regarde l’ensemble des valeurs sur plusieurs mois ;

- il y a effectivement un pic d’activité sur le port 5901, mais celui-ci s’est déjà produit à plusieurs reprises cette année, et n’a pas une amplitude très large, comparée à d’autres activités sur d’autres ports. L’amplitude observée ne peut pas expliquer, à elle seule, une variation du trafic Internet global.

Les données ont une valeur comparative et illustrative. L’interprétation est une deuxième action qu’il faut prendre garde à manipuler, car elle peut conduire vers des erreurs.

3.3 Les activités sur le port 5901/TCP

VNC (pour Virtual Network Computing) est un protocole pour contrôler à distance une machine. Cependant, plusieurs logiciels intègrent tout ou partie de ce protocole (interface de contrôle, client, etc.). Certaines vulnérabilités ont été identifiées ces derniers mois, pouvant être exploitées à distance (cf. par exemple les avis CERTA-2006-AVI-198 et CERTA-2006-AVI-299). L’exploitation de certaines d’entre elles se manifeste actuellement par un trafic destiné aux ports associés au protocole (par défaut TCP 5900, 5901, ainsi que les suivants).

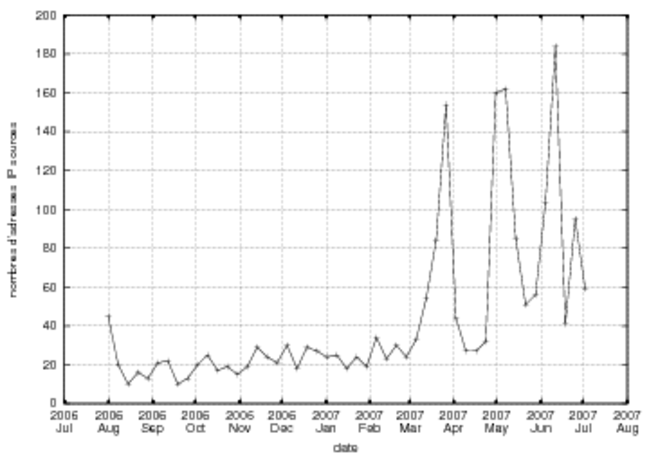

Selon les traces observées par le CERTA et représentées par la figure 1, plusieurs pics d’activité apparaissent, confirmant ce qui a été écrit précédemment. En revanche, il est également possible d’observer que ceux-ci sont apparus dès le mois de mars 2007. Cette courbe a une évolution similaire à celle publiée sur d’autres sites Internet.

On remarque également que le port 5901 n’apparaît pas dans la figure 2 représentant la répartition relative des ports ciblés observée pour cette semaine. Il n’apparaît pas plus dans les figures similaires des deux bulletins d’actualité précédents.

En conclusion, mais sans en exagérer l’impact, il semble néanmoins évident que des activités existent sur ce port. Le CERTA rappelle donc à ses correspondants de bien vérifier les mises à jour de leurs applications VNC, ainsi que la politique de contrôle d’accès et le filtrage concernant VNC.

4 Des vulnérabilités dans les processeurs

Cette semaine le responsable du projet OpenBSD, ainsi que le responsable du projet DragnonflyBSD se sont exprimés sur le dernier errata de Intel relatif à ses processeurs de dernière génération, les Core 2 Duo. En effet, selon le fabricant, les Core 2 Duo seraient victimes, comme leur ancêtres les Pentium 1, d’erreurs de conception. Selon les deux responsables, les erreurs pourraient être exploitées pour provoquer des dénis de service ou exécuter du code arbitraire. Ces vulnérabilités seraient d’autant plus critiques, qu’elles ne nécessiteraient pas de privilèges élevés pour être exploitées. Dans la mesure où les vulnérabilités sont inhérentes au processeur, il est impossible pour Intel de fournir un correctif. Une piste envisagée est de contourner ou de limiter le problème en apportant des modifications au BIOS (Basic Input Output System) des cartes-mères ou bien encore au système d’exploitation lui-même. Mais certaines de ces erreurs ne pourront être totalement contournées.

4.1 Références :

Errata de Intel :http://download.intel.com/design/processor/specupdt/31327914.pdf

5 Une forme d’attaque ciblée

Généralement, les attaquants, pour avoir un retour sur investissement correct en ciblant des personnes représentant un butin relativement bas devaient en atteindre un grand nombre. Le butin pouvant être direct (détournement de fonds, ventes virtuelles … ) ou indirect (informations revendables ou utilisable dans des opération boursières…). La problématique de ces grandes campagnes d’infection est qu’elles sont bien souvent repérées, contrées et obsolètes après une certaine durée.

Or de nombreux sites de réseaux sociaux permettant maintenant d’accéder directement aux profils des utilisateurs, triés par catégorie professionnelle. Il est donc possible d’en extraire des coordonnées et des informations permettant de personnaliser les attaques. Ainsi, récemment, des chefs d’entreprises et des responsables ont reçu des mails nominatifs et bien formulés contenant des programmes malveillants.

Ces attaques étant limitées à un certain nombre de personnes, il y a de fortes chances qu’elles atteignent l’utilisateur. En effet, les filtres risquent de ne pas connaître les signatures adéquates.

Ce qu’il faut retenir de ces nouvelles activités :

- les sites de réseaux sociaux sont une source intéressante d’informations, qui intéressent les codes malveillants. Il est ainsi important de maîtriser et limiter les données fournies sur ces sites ;

- que les courriers de ces attaques soient plus ciblés vers un groupe d’utilisateurs ou pas, il faut rester vigilant à la réception de toute pièce jointe à un courrier électronique ;

- il ne faut pas hésiter à signaler à son responsable de sécurité, RSSI, ou au CERTA tout courrier étrange, afin d’en effectuer une analyse approfondie.

Rappel des avis émis

Dans la période du 25 juin au 01 juillet 2007, le CERT-FR a émis les publications suivantes :

- CERTA-2007-AVI-276 : Vulnérabilité de produit McAfee

- CERTA-2007-AVI-277 : Plusieurs vulnérabilités dans Apple MacOS X

- CERTA-2007-AVI-278-001 : Vulnérabilités dans Wireshark

- CERTA-2007-AVI-279 : Vulnérabilités dans Trend Micro OfficeScan

- CERTA-2007-AVI-280 : Vulnérabilité d’IBM Websphere

- CERTA-2007-AVI-281 : Vulnérabilité dans WordPress

- CERTA-2007-AVI-282 : Vulnérabilités dans des produits Check Point

- CERTA-2007-AVI-283 : Vulnérabilité de produits Symantec

- CERTA-2007-AVI-284-001 : Vulnérabilités dans MIT Kerberos 5

Durant la même période, les publications suivantes ont été mises à jour :

- CERTA-2007-AVI-264-001 : Vulnérabilité dans OpenOffice

- CERTA-2007-AVI-275-001 : Multiples vulnérabilités dans Ingres